在當今數字化時代,網絡不僅是信息流通的管道,更是企業運營、社會服務乃至國家安全的關鍵基礎設施。網絡工程師的角色早已超越了傳統的路由交換配置,其核心職責之一便是構建與維護一個健壯、安全的網絡體系。本文將探討網絡工程中網絡安全的核心地位,并結合實際應用案例進行分析。

一、網絡工程與網絡安全的融合:不可分割的一體兩面

網絡工程的經典定義是規劃、設計、實施、運維和管理網絡系統的過程。一個僅追求連通性和性能,卻忽視安全的網絡,如同一座沒有鎖的寶庫,危機四伏。因此,現代網絡工程必須將安全理念融入其全生命周期:

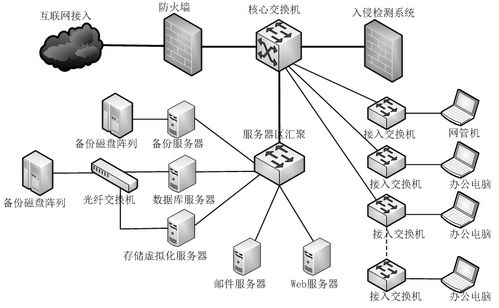

- 規劃與設計階段:引入“安全左移”思想。在網絡拓撲設計之初,就需考慮安全區域劃分(如DMZ隔離區)、訪問控制策略、關鍵節點的冗余與防護。采用零信任網絡架構(Zero Trust)原則,摒棄“內網即安全”的過時觀念。

- 實施與部署階段:確保網絡設備(交換機、路由器、防火墻)的安全配置,如禁用不必要服務、使用強密碼與密鑰、啟用安全協議(如SSH替代Telnet)。安全設備的部署,如下一代防火墻(NGFW)、入侵檢測/防御系統(IDS/IPS),是此階段的關鍵任務。

- 運維與管理階段:這是安全防御的持續戰線。包括日志審計、漏洞掃描與定期修補、訪問權限的持續驗證與調整、以及安全事件的監控與應急響應。

二、核心網絡安全技術在網絡工程中的應用

網絡工程師需要熟練掌握以下安全技術并將其工程化:

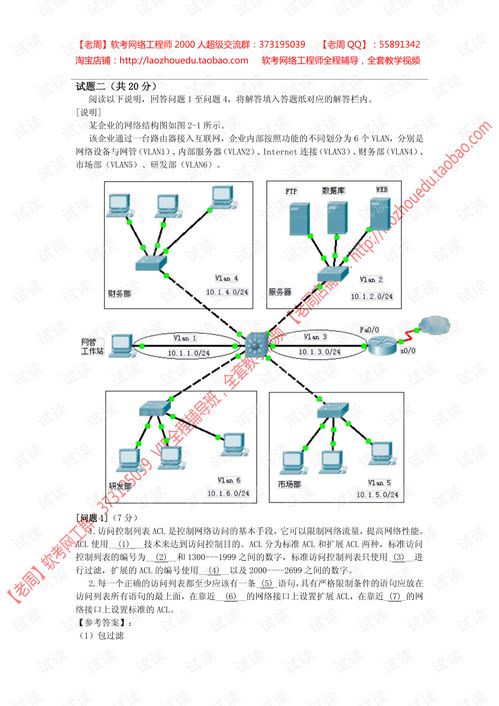

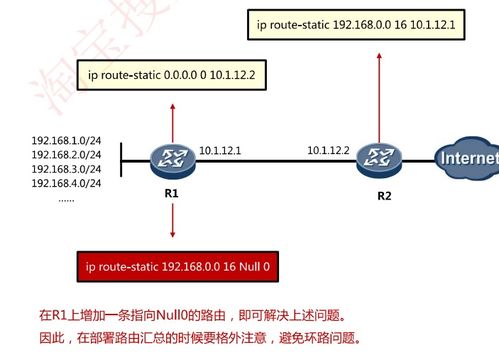

- 訪問控制:通過VLAN、ACL(訪問控制列表)、以及更靈活的基于身份的策略,確保最小權限原則。

- 加密技術:在網絡層(IPSec)、傳輸層(TLS/SSL)及應用層部署加密,保障數據在傳輸過程中的機密性與完整性。VPN(如站點到站點VPN、遠程訪問VPN)是典型的加密工程應用。

- 威脅防御:部署防火墻作為網絡邊界守衛;利用IDS/IPS監測和阻斷網絡攻擊;通過Web應用防火墻(WAF)保護具體的業務應用。

- 安全協議與管理:推行網絡設備認證協議(如802.1X),實施安全的網絡管理協議(如SNMPv3),并建立集中的安全信息與事件管理(SIEM)系統。

三、應用案例分析:從理論到實踐

案例一:中型企業總部-分支機構安全互聯

- 場景:一家企業總部與多個異地分支機構需要安全、穩定地互通業務數據。

- 網絡工程與安全方案:

- 設計:采用“Hub-Spoke”星型拓撲,總部為核心樞紐。在總部出口部署企業級NGFW,并設立DMZ區放置對外服務器。

- 實施:在各分支機構路由器與總部防火墻之間建立IPSec VPN隧道,對所有站點間流量進行強加密。在總部網絡內部,根據部門功能劃分VLAN,并通過ACL限制橫向訪問。

- 運維:實施統一的設備配置管理,定期審計VPN隧道狀態與日志,在總部部署日志服務器集中收集分析安全事件。

- 安全價值:以可控的成本實現了廣域網通信的機密性和完整性,防止數據在公網被竊聽或篡改;內部網絡分段限制了潛在威脅的擴散范圍。

案例二:校園網無線網絡安全加固

- 場景:大學校園無線網絡覆蓋廣,用戶群體復雜(學生、教職工、訪客),面臨私接熱點、ARP欺騙、賬號盜用等風險。

- 網絡工程與安全方案:

- 設計:規劃多SSID策略,將網絡邏輯劃分為“教職工”、“學生”、“訪客”等不同區域,并映射到不同的VLAN和訪問策略。

- 實施:啟用WPA2-Enterprise/WPA3企業級認證,對接校園統一身份認證系統(如RADIUS服務器),實現一人一賬號,替代簡單的預共享密鑰。在無線控制器上啟用客戶端隔離功能(尤其在訪客網絡),防止用戶間直接攻擊。部署無線入侵檢測系統(WIDS)監測偽冒AP。

- 運維:定期更新無線設備固件以修補漏洞;分析認證日志,發現異常登錄行為;對訪客賬號實施短時效、限帶寬的策略管理。

- 安全價值:實現了基于身份的精細化管理,大幅提升了認證安全性;網絡邏輯隔離有效控制了風險傳播;主動監測能力增強了對無線威脅的發現和響應速度。

四、與展望

對于網絡工程師而言,網絡安全并非一個獨立的附加模塊,而是貫穿于網絡工程每一個環節的DNA。上述案例表明,成功的網絡工程項目必然是安全性與功能性、可用性協同設計的結果。隨著云網融合、物聯網(IoT)、5G等技術的發展,網絡邊界日益模糊,攻擊面持續擴大。未來的網絡工程師必須不斷深化對安全的理解,掌握SDN(軟件定義網絡)安全、云安全、態勢感知等新技術,將安全能力自動化、智能化地編織進網絡架構之中,從而構建出真正 resilient(具有彈性恢復能力)的網絡工程杰作。